비용대비 효과적인 '크리덴셜스터핑' 공격 발생 급증

강력한 비밀번호·2단계인증·주기적비밀번호 변경 필수

[서울=뉴시스]송혜리 기자 = #고객 여러분께 심려를 끼쳐 드린 점 진심으로 사과드립니다.

당사는 신원 불상의 자로부터 사전 수집된 것으로 추정되는 계정정보(ID/PW)를 이용한 로그인 시도가 발생했음을 확인했습니다. 외부 불상자로부터 로그인 된 일부 회원님의 정보가 유출(의심)됐을 가능성이 확인되어 안내 드리며, 안전한 서비스 이용을 위해, 고객님의 계정에 대해 타인이 예측하기 어려운 비밀번호로 변경해 사용하시는 것을 권장 드립니다.국내 대형 온라인 쇼핑몰에서 지난해 게시한 '개인정보 유출(의심)에 대한 안내'다. 회사는 이용자로부터 "새로운 디바이스에서 로그인이 됐다"는 신고를 받고 조사한 결과 유출된 ID와 비밀번호를 활용하는 '크리덴셜 스터핑' 공격을 받은 것으로 드러났다. 이로 인해 이용자의 개인정보 78만여건이 유출됐다.

최근 계정 탈취 문제가 잇따라 발생하면서, 이제 비밀번호를 정기적으로 바꾸거나 강력한 비밀번호를 사용하는 것 만으로는 충분치 않다. 그러나 많은 사람들이 생각보다 비밀번호 관리에 무심하며, 기업들도 민감한 정보를 보호하는 데 여전히 비밀번호만 사용하며 위험성을 과소 평가하고 있다는 지적이 나오고 있다. 2단계 인증, 생체인증, 패스키 등 기존 방식보다 더 강력한 보안 수단을 사용하는 것이 필요하다.

유출하기 쉬운 비밀번호·1단계 인증은 노출되기 쉬워

안랩은 비밀번호 보안 강화 방안 여섯가지를 제시했다. 그 첫번째 방법은 '2단계 인증(2FA) 사용'이다.

'2단계 인증'은 서비스 접속 시 문자메시지 인증번호나 OTP(일회용비밀번호) 등으로 다시 한번 신원을 확인하는 기능이다. 공격자가 탈취한 아이디, 비밀번호 등으로 로그인을 시도하더라도 2차 확인 과정이 있기 때문에 피해를 예방할 수 있다. 인터넷 뱅킹 로그인 시 비밀번호 입력 후, OTP 생성기나 모바일 인증 앱을 통해 생성된 코드를 입력하는 것이 대표적이다.

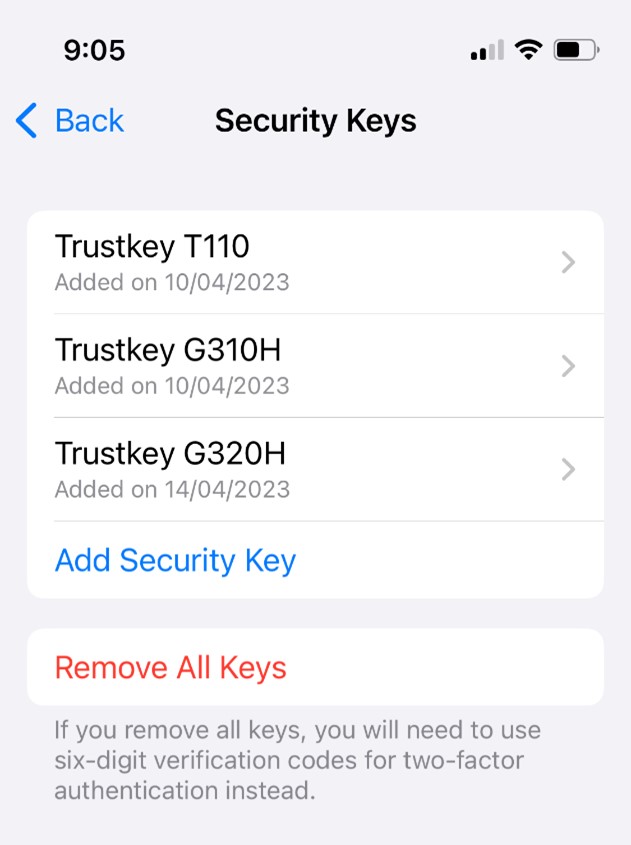

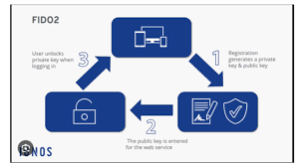

'패스키(Passkey) 활용'도 고려할 필요가 있다. 패스키는 비밀번호를 대체할 목적으로 만들어진 로그인 시스템이다. 비밀번호를 기억하거나 관리할 필요 없이 생체 인식(지문, 얼굴 인식)이나 기기 PIN으로 인증할 수 있다.

사용자가 로그인하려고 할 때, 서비스 제공자는 사용자 기기에 인증 요청을 보낸다. 사용자 기기는 생체 인식이나 PIN을 통해 사용자 신원을 확인하고, 개인 키로 인증 응답을 생성해 서비스 제공자에게 전송한다. 서비스 제공자는 공개 키를 사용해 응답을 검증한다.

현재 구글, 애플, 마이크로소프트 등이 패스키를 지원한다. 애플은 패스키 기능을 iOS 15 등에 도입해 사용자들이 아이폰, 아이패드, 맥에 더 안전하게 로그인할 수 있도록 했고, 구글도 계정 로그인 시 2단계 인증으로 패스키를 사용할 수 있도록 했다.

'비밀번호 관리자' 사용도 좋은 방법이다. 가장 위험한 것이 같은 아이디를 여러 사이트에 돌려 쓰는 경우다. 보안이 취약한 사이트에서 해킹 당하면, 동일한 아이디와 비밀번호를 쓰는 다른 계정도 해킹될 수 있기 때문이다.

비밀번호 관리자 소프트웨어는 사용자들이 여러 계정의 비밀번호를 안전하게 저장하고 관리할 수 있도록 도와주는 프로그램이다. 사용자의 비밀번호를 암호화해 저장하며 필요할 때마다 쉽게 접근할 수 있도록 해준다. 주요 기능으로는 강력한 비밀번호 생성, 자동 로그인, 비밀번호 동기화 등이 있다.

비밀번호 주기적 변경·생체 인증 활용도 필요해

이때 개인정보나 흔한 단어 사용은 금물이다. 안랩은 문구 기반 비밀번호를 추천하는데, 문장을 조합해 기억하기 쉽고 복잡한 비밀번호를 생성하는 형태다. 예를 들어, Th1s!sMyStr0ngP@ssw0rd처럼, 유추 가능하면서도 아무나 모방할 수 없도록 해야 한다.

'주기적 비밀번호 변경'도 잊지 말아야 한다. 비밀번호는 정기적으로 변경하는 것이 좋다. 일반적으로 3개월마다 변경하는 것이 좋고, 최대 6개월에 한번은 바꿔줘야 한다. 심지어 비밀번호 변경은 법률에도 명시돼 있다. 이 규정에 따르면, 전자금융거래의 안전한 수행을 위해 이용자에 본인확인 절차를 거쳐 비밀번호 변경이 가능하도록 정보처리 시스템을 구축하고, 비밀번호 변경 시 같은 번호를 재사용하지 않도록 할 것을 준수하도록 공지해야 한다.

마지막으로 '생체인식 활용'도 비밀번호 보안을 강화하는 좋은 방법이다. 생체인식은 지문, 홍채 등 인간의 신체 부위를 인식해서 본인 인증을 하는 기술이다. 생체인식을 활용하면 비밀번호 등 별도의 인증키를 가지고 다니거나 외울 필요가 없다.

원문보기

.jpg)

![[출처: 게티이미지뱅크]](https://www.cctvnews.co.kr/news/photo/202401/236661_240245_720.jpg)

![[출처: 게티이미지뱅크]](https://www.cctvnews.co.kr/news/photo/202401/236661_240246_743.jpg)

.jpg)